ダイナミックなクラウドネイティブ環境におけるセキュリティの複雑性や水準が高まるにつれて、今着目されているのが「インフラストラクチャー、ネットワーク、アプリケーションの可視性を、開発者や運用チームと同水準でセキュリティチームに共有する」ことの大切さです。そもそも、開発者と運用チームは自社サービスのセキュリティ確保を担っているため、迫りうる脅威を事前に検知するための監視プラットフォームの利用が不可欠です。

そんな時に活躍するのが、Datadog に追加された新機能「セキュリティモニタリング」です。リアルタイムで脅威を検知するだけでなく、発動したセキュリティアラートの詳細をインフラストラクチャーのメトリクス、分散トレース、ログをまたいで広範に調査することができます。利用している環境を丸ごと可視化し、単一の統合型プラットフォームで表示するため、開発、運用、セキュリティチームなど組織全体でのデータ共有にも非常に便利です。

観測可能なデータに基づきセキュリティ全体の可視化を実現

Datadog なら、 850 以上のインテグレーションを通じて、スタック全体やセキュリティツールからメトリクス、ログ、トレースを収集し、お使いの環境を隅々まで可視化することができます。起こりうるセキュリティ上の問題をさらに細かくキャッチできる、調査時により深いコンテキストが得られるなど使用上のメリットも豊富です。たとえば、仮想通貨のマイニングなどでホスト上の CPU 使用率が異常に高くなっていた場合、原因となるコンテナやプロセスを簡単に特定することができます。

すぐに使える豊富なインテグレーション

Datadog ではインテグレーションを通じて、お使いの環境のすべてのレイヤーにおけるセキュリティの可視性と検知効率を向上させることができます。インテグレーションによりデータの自動収集、パース、情報付加が可能となるばかりか、内蔵のダッシュボードや検知規則などすぐに使えるコンテンツも豊富に揃っています。

新しいセキュリティインテグレーションを利用すれば、Okta や G Suite のユーザー認証履歴、Meraki のネットワークログなど、より充実したコンテキスト情報に基づいて調査をスムーズに進めることができます。また、Datadog セキュリティモニタリングではサードパーティーツールからのアラート取得も可能です。 Twistlock で脆弱性を検知した、 Lacework や Alcide.io でランタイム時の異常イベントが見つかった、Signal Sciences で Web アプリケーションへの攻撃をブロックしたなど、セキュリティに関するさまざまな情報にすぐアクセスすることができます。

取得可能な事項の例としては、AWS CloudTrail の動きに関する重大なアラートが挙げられます。たとえば、セキュリティログの無効化など、攻撃側が自身の痕跡をカバーしようとして何らかの行為を実施した場合に通知されます。Datadog ではこれらのイベントを潜在的なデータ流出を示す AWS GuardDuty の異常と関連付け、ユーザーの直近のアクティビティを G Suite 上の認証履歴と照合します。

イベントに豊富なセキュリティコンテキストを付与

Datadog のログ処理パイプラインは、取り込んだログとイベントから重要な標準属性を自動で解析し、チームやデータソースの枠を超えてログを一本化します。インフラストラクチャー全体から簡単にログデータを検索・フィルタリングできるようになるため、脅威の検知および調査の効率もアップします。

また、ログ処理パイプラインは取り込んだログとイベントに動的なコンテキストを付与し、脅威検知の精度向上をサポートします。たとえば、geoip プロセッサーは IP 情報から国や都市を特定し、認証パターンにおける異常検知を行います。ルックアッププロセッサーではイベントに自社の事業データを付与し、「この IP がブラックリストにあるか」「この MAC アドレスが盗まれたノートパソコンに属するものか」「このユーザーは管理者か」といった照合を行うことが可能です。

リアルタイムの脅威検知

Datadog の新しい検知規則は、取り込んだログの中からリアルタイムでセキュリティ上の脅威や不審な行為を検知する革新的な機能です。まずは検知規則を用いて条件付きのロジックを定義し、イベントストリーム全体に適用します。規則にマッチする挙動があった場合、Datadog がその重要度を判断し、アラートを発するか否かを決定します。

ネットワーク障害によりログやイベントの到着が遅延した、動作しなくなったなど、条件に合う異常事態が発生するとすぐに規則が発動します。

Datadog では、進化し続ける攻撃手法に対応する独自の規則を開発し、MITRE ATT&CK フレームワーク上にマッピングしています。これらのデフォルト規則を利用すれば、面倒なコンフィギュレーションなしで今すぐに脅威のモニタリングをはじめることができます。また、さらに多くのインテグレーションや攻撃クラスに対応するため、Datadog 側で常に新しい規則を準備し、マップに追加しています。

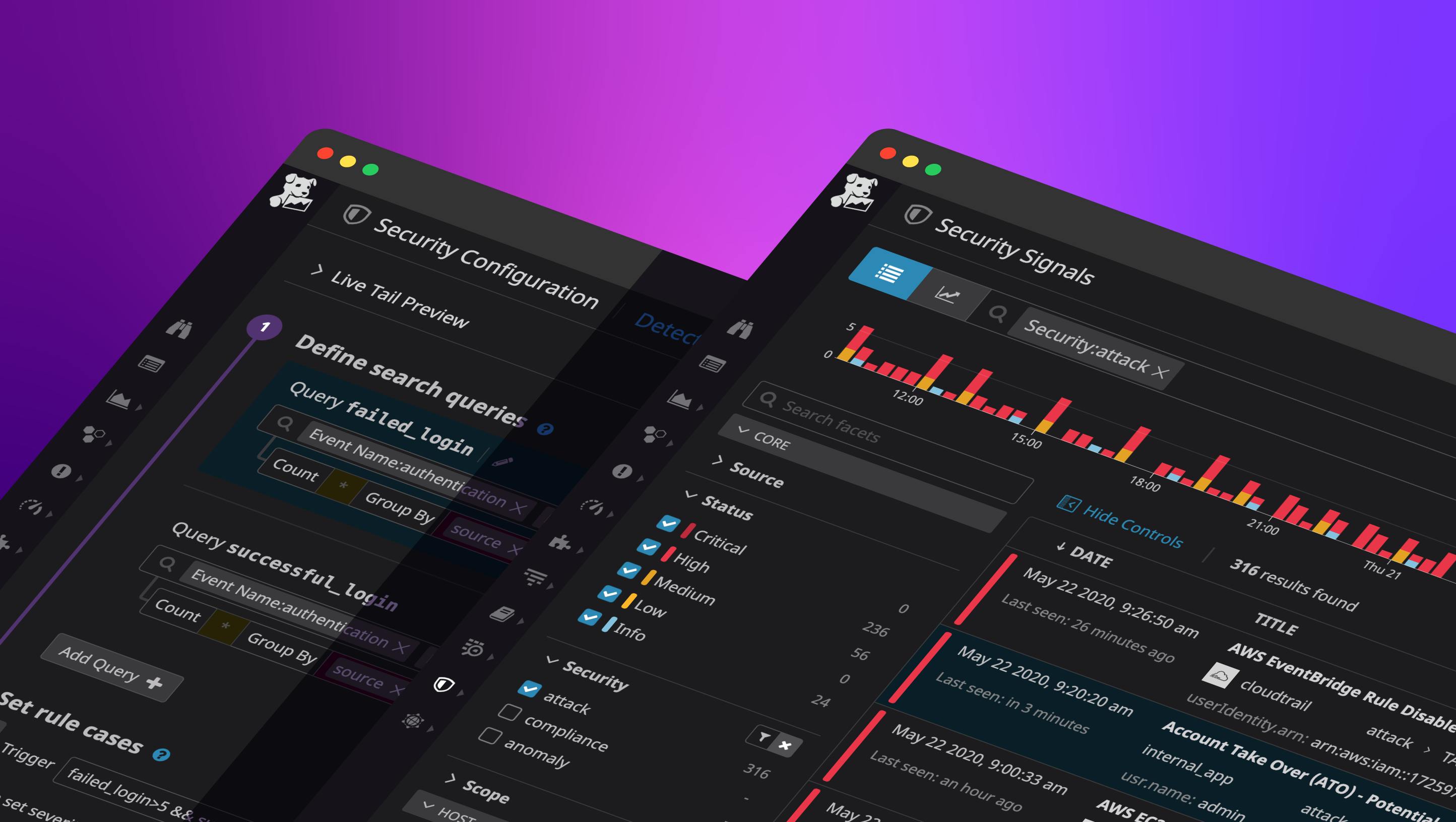

規則の作成やカスタマイズも簡単

デフォルトで準備されているものも含め、すべての規則は組織のニーズに応じて編集や微調整が可能です。規則エディターはシンプルで柔軟な設計が特徴で、専用のクエリ言語を覚える必要もありません。誰でも簡単に、リアルタイムで脅威検知の規則を書くことができます。

上記は、潜在的なアカウントの乗っ取りを検知した例です。モニタリング中、5 分間の枠内で個別ユーザーによるログインの失敗回数が急増したことに着目しました。ある行為が急増した場合、この規則では同じ時間枠の中でログインに成功した場合もあったかどうかを検証し、その結果に応じて情報シグナルまたは重要度の高いアラートのいずれかを生成して潜在的なアカウントの乗っ取りを通知します。

「限界のない」脅威検知

検知規則には Datadog の Logging without Limits™ をフル活用し、すべてのデータの取り込み、処理、アーカイブを実行しつつ、インデックス化したいログをカスタマイズできる機能性を実現させました。規則は取り込み、パース、情報付与を行ったログストリーム全体に適用されるため、全ログデータをインデックス化するとなった場合に生じていた従来のパフォーマンス問題やコスト面での懸念などは一切なしで、検知可能なカバレッジを純粋に広げることができます。

ログはすべて手元のアーカイブに送られるため、将来的にセキュリティ監査を実施したい場合は Datadog の Log Rehydration™ を使用して関連するログを再インデックス化することができます。

セキュリティシグナルの関連付けと選別

Datadog が規則に基づく脅威を検知すると、セキュリティシグナルが作成されます。セキュリティシグナルの一覧は統合型のエクスプローラーで確認できるため、専用のクエリ言語なしで簡単にシグナルの検索、フィルタリング、関連付けが可能です。

セキュリティシグナルエクスプローラーを使えば、潜在的な脅威をすばやく選別し、システム内に潜む設定不良や攻撃の可能性についての調査をはじめることができます。まずは詳細なコンテキスト(攻撃のタイムラインなど)を確認したいシグナルか、対象のシグナルを発動したイベントの属性を選択してください。基本的な可観測性データ(関連イベント、メトリクス、処理など)を起点として、シグナルを迅速に選別することも可能です。

シグナルは攻撃者(ユーザー名、IP)またはその標的(ホスト名、アプリケーション)などのエンティティと紐付いているため、インフラストラクチャー、アプリケーション、セキュリティ製品とシグナルを関連付けて攻撃全体を再トレースすることができます。

調査を通じてコラボレーションを促進

Datadog と Slack、PagerDuty などのコラボレーションツールとのインテグレーションを利用すれば、重要度の高い規則が発動する際、適切な人に自動で通知を送ることができます。また、JIRA チケットや ServiceNow のインシデントなど、エクスプローラーからインシデント対応ツールへシグナルを直接シェアすることも可能です。

モニタリングでセキュリティが「もっと見える」時代に

Datadog のセキュリティモニタリングは、お使いの環境におけるセキュリティの可視性を劇的に向上させます。統合型のプラットフォームを使用するため、開発、運用、セキュリティチームなど組織全体で同じデータを共有できるのも魅力です。また、検知規則は現在クローズドベータ版でご利用いただけます。Datadog 製品を既にお使いの場合は、こちらからサインアップするだけでリアルタイムの脅威検知を開始できます。 新規のお客様は 14 日間の無料トライアルをぜひお試しください。